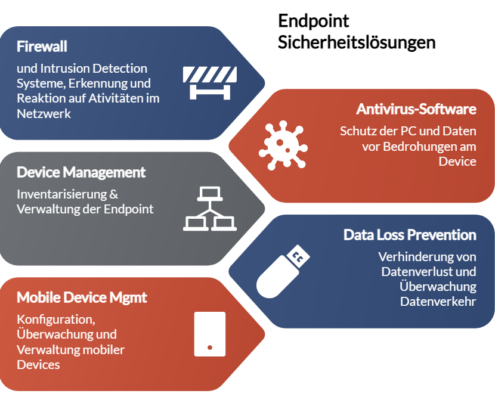

Endpunkt-Sicherheitslösungen

Endpunkt-Sicherheitslösungen sind heutzutage von entscheidender Bedeutung, um die ständig wachsenden Bedrohungen der digitalen Welt effektiv abzuwehren. Unternehmen stehen vor der Herausforderung, Ihre Endgeräte und Netzwerke vor Malware, Datenverlust und anderen Cyberangriffen zu schützen. Genau hier kommen die Sicherheitslösungen ins Spiel. Diese Lösungen sollen einen umfassenden Schutz für Endgeräte bieten, indem sie nicht nur bekannte Bedrohungen erkennen und blockieren, sondern auch proaktiv neue Angriffsmuster analysieren und abwehren. Mit einer Kombination aus fortschrittlicher Technologie, Echtzeitüberwachung und intelligenten Sicherheitsmaßnahmen bieten Endpunkt-Sicherheitslösungen einen zuverlässigen Schutz.

Firewall und Intrusion Detection Systeme (IDS)

Eine Firewall ist ein unverzichtbares Instrument im Bereich der IT-Sicherheit. Sie bildet die erste Verteidigungslinie gegen unerwünschte Netzwerkzugriffe und schützt Ihr Netzwerk vor unautorisierten Zugriffen aus dem Internet oder internen Quellen. Eine Firewall überwacht den Datenverkehr zwischen Netzwerken (z.B. internes Netzwerk und Internet oder aber auch zwischen zwei internen Netzwerkabschnitten) und entscheidet, welche Datenpakete zugelassen oder blockiert werden. Sie erstellt eine Barriere, um schädliche oder verdächtige Datenpakete abzuwehren und nur den erlaubten Verkehr passieren zu lassen.

Intrusion Detection Systeme (IDS) hingegen sind darauf spezialisiert, Angriffe und verdächtige Aktivitäten auf Ihrem Netzwerk zu erkennen und darauf zu reagieren. Ein IDS überwacht den Datenverkehr in Echtzeit und analysiert die Netzwerkprotokolle, um nach Anzeichen von bösartigem Verhalten oder ungewöhnlichen Aktivitäten zu suchen. Es kann beispielsweise unerlaubte Zugriffsversuche, ungewöhnliche Datenmuster oder verdächtige Verbindungen erkennen und entsprechende Warnungen generieren. Ein IDS kann sowohl auf Netzwerk- als auch auf Host-Ebene eingesetzt werden, um ein umfassendes Überwachungssystem zu gewährleisten.

Zusammen bieten Firewall und Intrusion Detection Systeme eine wirksame Kombination, um Ihr Netzwerk vor Angriffen zu schützen. Während die Firewall den Zugriff kontrolliert und unerwünschten Datenverkehr blockiert, erkennt das IDS verdächtige Aktivitäten und ermöglicht eine schnelle Reaktion auf mögliche Bedrohungen. Durch den Einsatz dieser beiden Sicherheitsmaßnahmen können Sie die Integrität und Vertraulichkeit Ihrer Daten gewährleisten und Ihr Unternehmen vor potenziellen Schäden durch Cyberangriffe schützen.

Antivirus- und Antimalware-Software

Antivirus- und Antimalware-Software sind zwei wichtige Komponenten im Bereich der IT-Sicherheit, die dazu dienen, Ihren Computer und Ihre Daten vor schädlichen Programmen und Viren zu schützen.

Antivirus-Software ist darauf spezialisiert, Viren, Würmer, Trojaner und andere schädliche Programme auf Ihrem Computer zu erkennen und zu entfernen. Sie überwacht kontinuierlich alle Dateien und Programme auf Ihrem System, um verdächtige Aktivitäten zu identifizieren. Antivirus-Software verwendet eine Datenbank mit bekannten Viren-Signaturen, um schädliche Programme zu erkennen. Zusätzlich können moderne Antivirus-Programme auch heuristische Analysen durchführen, um unbekannte oder neuartige Viren zu erkennen.

Antimalware-Software hingegen ist darauf spezialisiert, verschiedene Arten von schädlicher Software zu erkennen und zu entfernen, darunter nicht nur Viren, sondern auch Spyware, Adware, Ransomware und andere bösartige Programme. Antimalware-Software verwendet ähnliche Techniken wie Antivirus-Software, um schädliche Aktivitäten zu erkennen und zu blockieren. Sie kann auch in Echtzeit auf verdächtige Aktivitäten reagieren und entsprechende Maßnahmen ergreifen.

Der Einsatz von Antivirus- und Antimalware-Software ist entscheidend, um Ihren Computer und Ihre Daten vor den ständig wachsenden Bedrohungen aus dem Internet zu schützen. Eine regelmäßige Aktualisierung der Virendefinitionen und Software-Updates ist dabei unerlässlich, um sicherzustellen, dass Ihre Systeme gegen die neuesten Bedrohungen geschützt sind. Durch den Einsatz dieser beiden Sicherheitslösungen können Sie die Sicherheit Ihres Computers erhöhen und das Risiko von Datenverlust und anderen schädlichen Auswirkungen durch schädliche Programme minimieren.

Data Loss Prevention (DLP)

Data Loss Prevention (DLP) bezieht sich auf eine Reihe von Technologien und Maßnahmen, die darauf abzielen, den unbeabsichtigten oder böswilligen Verlust von sensiblen oder vertraulichen Daten zu verhindern. DLP ist ein wichtiger Bestandteil der IT-Sicherheit und hilft Unternehmen dabei, ihre Daten vor Verlust, Diebstahl oder unbefugter Offenlegung zu schützen.

DLP-Systeme überwachen den Datenfluss sowohl innerhalb des Unternehmensnetzwerks als auch außerhalb, um potenziell gefährliche Aktivitäten zu erkennen und zu verhindern. Sie scannen E-Mails, Dateien, Netzwerkverkehr und andere Datenübertragungen, um nach bestimmten Mustern, Schlüsselwörtern oder Dateitypen zu suchen, die auf sensible Informationen hinweisen könnten.

Es gibt verschiedene Arten von DLP-Technologien, darunter Netzwerk-DLP, Endpunkt-DLP und Cloud-DLP. Netzwerk-DLP konzentriert sich darauf, den Datenfluss innerhalb des Unternehmensnetzwerks zu überwachen und zu kontrollieren. Endpunkt-DLP konzentriert sich auf die Überwachung und Kontrolle von Daten, die auf Endgeräten wie Laptops, Smartphones und Tablets gespeichert oder übertragen werden. Cloud-DLP zielt darauf ab, den Datenfluss zu überwachen und zu schützen, der in Cloud-Diensten wie Dropbox, Google Drive oder Microsoft OneDrive stattfindet.

DLP-Systeme können verschiedene Maßnahmen ergreifen, um Datenverlust zu verhindern, wie zum Beispiel das Blockieren oder Verschlüsseln sensibler Daten, das Warnen von Benutzern vor riskanten Aktionen, das Protokollieren verdächtiger Aktivitäten oder das Erzwingen von Sicherheitsrichtlinien und Zugriffsrechten.

Die Implementierung von DLP-Systemen ist besonders wichtig für Unternehmen, die mit sensiblen Daten wie persönlichen Identifikationsinformationen (PII), Kreditkartendaten, geistigem Eigentum oder Geschäftsgeheimnissen arbeiten. Durch den Einsatz von DLP können Unternehmen die Vertraulichkeit und Integrität ihrer Daten gewährleisten und gleichzeitig die Einhaltung von Vorschriften und Datenschutzbestimmungen sicherstellen.

Insgesamt spielt DLP eine entscheidende Rolle bei der Sicherung von Unternehmensdaten und dem Schutz vor Datenverlust oder unbefugter Offenlegung. Es ermöglicht Unternehmen, ihre sensiblen Informationen zu schützen und das Vertrauen ihrer Kunden und Partner zu wahren.

Device Management

Ein Device-Management-Tool ist ein Softwareprogramm oder eine Plattform, die es Unternehmen ermöglicht, ihre Geräte effizient zu verwalten. Es bietet eine zentrale Schnittstelle, über die IT-Administratoren die Konfiguration, Überwachung und Wartung von Endgeräten wie PCs, Laptops, Tablets, Smartphones und anderen vernetzten Geräten durchführen können – idealerweise unter direkter Anbindung des Mobile Device Managements.

Mit einem Device-Management-Tool können IT-Administratoren Geräte in Echtzeit überwachen und verwalten. Sie können Software-Updates, Patches und Sicherheitsrichtlinien über das Tool bereitstellen und installieren. Es ermöglicht auch die Fernsteuerung und -verwaltung von Geräten, was besonders nützlich ist, wenn sich Geräte an entfernten Standorten befinden oder von Mitarbeitern genutzt werden, die außerhalb des Büros arbeiten.

Ein Device-Management-Tool kann auch die Inventarisierung und Verfolgung von Geräten erleichtern. Es ermöglicht die Erfassung von Informationen wie Gerätetyp, Seriennummer, Softwareversion, Nutzerzuordnung und anderen relevanten Daten. Dies erleichtert die Verwaltung von Geräten und ermöglicht es Unternehmen, einen besseren Überblick über ihre Geräteinfrastruktur zu erhalten.

Ein weiterer wichtiger Aspekt eines Device-Management-Tools ist die Sicherheit. Es ermöglicht die Durchsetzung von Sicherheitsrichtlinien, wie beispielsweise die Aktivierung von Passwortschutz, die Verschlüsselung von Daten, die Einschränkung von Zugriffsrechten und die Fernlöschung von Daten im Falle eines verlorenen oder gestohlenen Geräts.

Insgesamt bietet ein Device-Management-Tool Unternehmen die Möglichkeit, ihre Geräteflotte effizient zu verwalten, die Sicherheit zu verbessern und die Produktivität der Mitarbeiter zu steigern. Es ermöglicht eine zentrale Kontrolle über alle Geräte, vereinfacht die Wartung und trägt dazu bei, Betriebskosten zu senken und Ausfallzeiten zu minimieren.

Mobile Device Management (MDM)

Mobile Device Management (MDM) bezieht sich auf die Verwaltung und Kontrolle mobiler Geräte wie Smartphones und Tablets innerhalb eines Unternehmensnetzwerks. MDM ermöglicht es IT-Administratoren, die Konfiguration, Überwachung und Sicherheit dieser Geräte zentral zu verwalten.

Mit MDM können IT-Administratoren mobile Geräte in Echtzeit überwachen und verwalten. Sie können Gerätekonfigurationen erstellen und bereitstellen, Software-Updates und Patches installieren, Sicherheitsrichtlinien durchsetzen und den Zugriff auf Unternehmensressourcen steuern. Ein wichtiger Aspekt von MDM ist die Sicherheit. Durch die Implementierung von Sicherheitsrichtlinien können IT-Administratoren den Zugriff auf Unternehmensdaten und -anwendungen einschränken, die Datenverschlüsselung erzwingen, Passwortschutz aktivieren oder das Gerät bei Verlust oder Diebstahl fernlöschen. Dies hilft, die Vertraulichkeit und Integrität der Unternehmensdaten zu gewährleisten und das Risiko von Datenlecks oder unbefugtem Zugriff zu minimieren.

MDM ermöglicht auch die Verwaltung von Anwendungen auf mobilen Geräten. IT-Administratoren können bestimmte Anwendungen installieren, aktualisieren oder entfernen, um die Produktivität der Mitarbeiter zu verbessern und sicherzustellen, dass nur genehmigte Anwendungen verwendet werden. Ein weiterer Vorteil von MDM ist die vereinfachte Geräteverwaltung. IT-Administratoren können eine Inventarisierung der Geräte durchführen, um Informationen wie Gerätetyp, Seriennummer, Softwareversion und Nutzerzuordnung zu erfassen. Dies erleichtert die Verwaltung von Geräten, die Zuweisung von Support-Tickets und die Durchführung von Wartungsarbeiten. Insgesamt bietet MDM Unternehmen die Möglichkeit, ihre mobilen Geräte effizient zu verwalten und zu sichern. Es hilft, die Produktivität der Mitarbeiter zu steigern, die Datensicherheit zu gewährleisten und die Betriebskosten zu senken. Durch die zentrale Kontrolle und Verwaltung von mobilen Geräten können Unternehmen effektiv auf die Herausforderungen der mobilen Arbeitsumgebung reagieren und eine sichere und produktive Umgebung schaffen.

Wie geht es weiter?

Im nächsten Artikel schreiben wird darüber, welche Punkte man umsetzen sollte, um auf ein angemessenes Schutzniveau zu kommen, welches auch im Rahmen einer abzuschließenden Cyberversicherung dann honoriert wird. Da die Endpunkt-Sicherheit maßgeblich zum Schutz der Unternehmen beiträgt und im Falle von DLP-Systemen zur Minimierung von Schäden beiträgt, wenn es doch einmal zu einem Vorfall kommen sollte.

Unsere Produkte

D&O

Für Unternehmen, Stiftungen, Vereine, einzelne Personen & D&O mit Strafrechtschutz

CYBER

Für Dienstleister & Gewerbe, Versicherungs-Vermitttler, Produktions-Unternehmen etc.

SPEZIAL STRAF-RECHTSSCHUTZ

Strafrechtsschutz, Manager-Rechtsschutz, Steuerberater & Wirtschaftsprüfer

CRIME

Finanzinstitutionen,

Kommerzielle Kunden

VERMÖGENSSCHADEN-HAFTPFLICHT

Finanzinstitute, Private Equity, Werbung & Medien etc.

Lesen Sie hier weiter

CVSS: Ein Leitfaden zur Bewertung von Sicherheitslücken

Das Internet ist voll von Sicherheitslücken, die von Hackern ausgenutzt werden können, um sensible Daten zu stehlen oder Systeme zu manipulieren. Doch wie bewertet man diese?

WEITERLESEN

Desinformation: Eine anhaltende Bedrohung für Demokratie und Freiheit

Angesichts der bevorstehenden Wahlen in Österreich ist das Thema Desinformation besonders aktuell.

WEITERLESEN

Auswirkungen von Cyberangriffen – Die unsichtbaren Kosten

Cyberangriffe sind zu einer bedauerlich vertrauten Realität für Unternehmen jeder Größe und Branche geworden. Während die unmittelbaren finanziellen Verluste durch solche Angriffe oft die Schlagzeilen dominieren, reichen die tatsächlichen Folgen weit über die direkt messbaren Kosten hinaus.

WEITERLESEN