Die digitale Welt entwickelt sich rasant – und mit ihr die Methoden derer, die es auf Ihr Geld und Ihre Daten abgesehen haben. Längst sind die Zeiten plump gefälschter E-Mails mit schlechter Grammatik vorbei. Heute sehen sich Unternehmen mit hochprofessionellen, psychologisch raffinierten und zunehmend KI-gestützten Angriffen konfrontiert. Im Austausch mit Experten wird deutlich, dass Betrüger heute in der Lage, sind Stimmen nahezu perfekt zu klonen und so selbst aufmerksame Mitarbeiter zu täuschen.

In diesem Beitrag beleuchten wir die neuesten Betrugsmaschen, die speziell auf Unternehmen abzielen, zeigen Ihnen, woran Sie Angriffsversuche erkennen und welche Schritte Sie unternehmen müssen, um sich und Ihr Team wirksam zu schützen.

Die größte Schwachstelle: Der Mensch

Die perfidesten Angriffe zielen nicht auf technische Schwachstellen, sondern auf die menschliche Psyche. Dieses Vorgehen nennt sich Social Engineering. Täter manipulieren gezielt Mitarbeiter, um an vertrauliche Informationen zu gelangen, sie zu Handlungen wie der Überweisung von Geldbeträgen zu bewegen oder zum Öffnen schädlicher Anhänge zu verleiten. Die Maschen sind dabei vielfältig, doch sie alle spielen mit menschlichen Eigenschaften wie Hilfsbereitschaft, Respekt vor Autorität oder Angst.

Aktuelle Betrugsmaschen im Unternehmenskontext

Basierend auf den Erkenntnissen von Experten und aktuellen Warnungen von Sicherheitsbehörden kristallisieren sich vor allem folgende Methoden heraus:

1. CEO-Fraud (oder „Fake President“)

Dies ist eine der gefährlichsten Maschen für Unternehmen. Die Täter geben sich als hochrangige Führungskraft (CEO, Geschäftsführer) aus.

- Ablauf: Ein Mitarbeiter in der Buchhaltung oder eine Assistenz der Geschäftsführung erhält eine E-Mail oder – und hier kommt die KI ins Spiel – einen Anruf, der angeblich vom CEO stammt. Unter dem Vorwand einer dringenden und streng geheimen Transaktion (z. B. eine Firmenübernahme) wird der Mitarbeiter unter massiven Druck gesetzt, eine hohe Geldsumme auf ein meist ausländisches Konto zu überweisen.

- Die psychologische Falle: Der Täter appelliert an das Pflichtgefühl und die Loyalität des Mitarbeiters. Die angebliche Dringlichkeit und die geforderte Geheimhaltung sollen verhindern, dass der Mitarbeiter Rücksprache hält und den Betrug aufdeckt.

2. KI-gestütztes Voice-Phishing (Vishing)

Die Technologie zum Klonen von Stimmen ist zwischenzeitlich erschreckend gut geworden. Kriminelle benötigen nur wenige Sekunden Audiomaterial einer Person (z. B. aus Interviews, öffentlichen Auftritten oder Social-Media-Posts), um deren Stimme täuschend echt zu synthetisieren.

- Ablauf: Ein Mitarbeiter erhält einen Anruf von einem angeblichen Vorgesetzten oder Kollegen. Die geklonte Stimme bittet um vertrauliche Informationen, die Übermittlung von Zugangsdaten oder, ähnlich wie beim CEO-Fraud, um die Freigabe einer Zahlung.

- Schutzmaßnahme: Da das Gehör getäuscht werden kann, ist es unerlässlich, bei ungewöhnlichen oder sicherheitsrelevanten Anfragen einen fest etablierten Rückkanal zu nutzen. Das bedeutet: Den Anrufer bitten, kurz zu warten, auflegen und die betreffende Person unter der Ihnen bekannten, offiziellen Nummer zurückrufen.

3. Business Email Compromise (BEC) & Rechnungsbetrug

Bei dieser Methode manipulieren die Täter den E-Mail-Verkehr des Unternehmens.

- Ablauf: Die Kriminellen hacken entweder das E-Mail-Konto eines Geschäftspartners oder fälschen dessen Absenderadresse minimal (z. B. durch Austausch eines Buchstabens). Im Namen des Partners senden sie dann eine gefälschte Rechnung mit einer geänderten Bankverbindung oder bitten darum, zukünftige Zahlungen auf ein neues Konto zu leisten. Die Zahlung landet direkt bei den Betrügern. Bis der Betrug auffällt, sind die Kriminellen mit dem Geld dann meist schon über alle Berge.

Notbremse ziehen: So erkennen Sie Betrugsversuche

Schulen Sie sich und Ihre Mitarbeiter darauf, bei folgenden Anzeichen sofort kritisch zu werden:

- Enormer Zeitdruck: Jede Aufforderung, die sofortiges Handeln ohne Rückfragen verlangt, ist ein Alarmsignal.

- Aufforderung zur Geheimhaltung: Wenn ein „Vorgesetzter“ verbietet, mit anderen über einen Vorgang zu sprechen, will er die Aufdeckung verhindern.

- Abweichung von Prozessen: Eine plötzliche Änderung der Bankverbindung oder die Aufforderung, etablierte Freigabeprozesse (z. B. das Vier-Augen-Prinzip) zu umgehen, schreit nach einem Betrugsversuch.

- Ungewöhnliche Anfragen: Warum sollte der CEO persönlich eine dringende Überweisung per E-Mail anordnen? Warum ruft ein Kollege an und fragt nach Passwörtern?

- Fokus auf einen Abschluss: Wenn die gesamte Kommunikation auf einen einzigen Punkt hinsteuert – einen Transfer, einen Vertragsabschluss –, müssen alle Alarmglocken läuten.

Schutzmaßnahmen: Eine Kombination aus Technik und Wachsamkeit

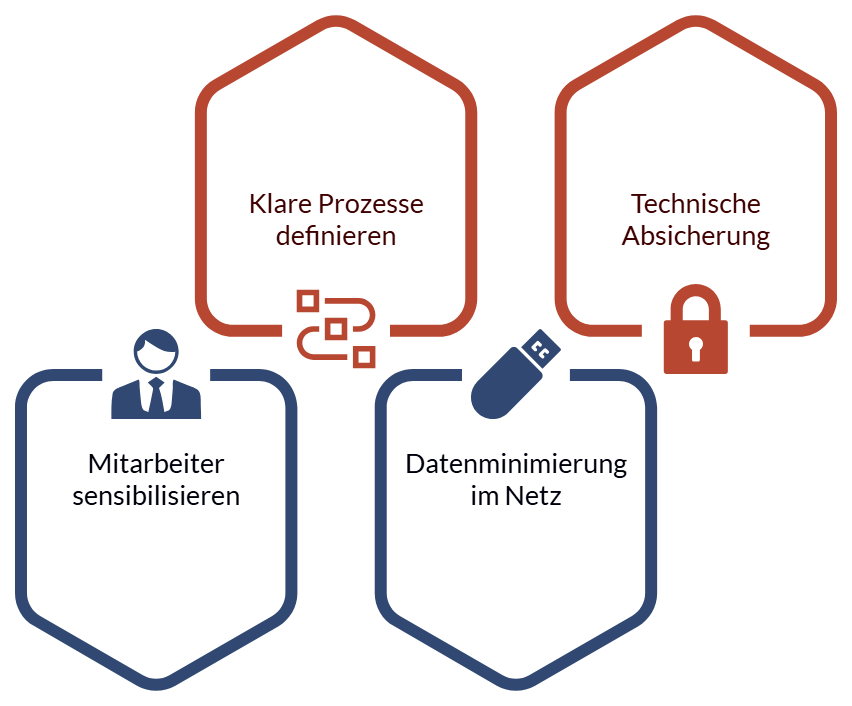

Der beste Schutz ist eine mehrstufige Verteidigung:

- Mitarbeiter sensibilisieren: Regelmäßige, praxisnahe Schulungen sind das A und O. Konfrontieren Sie Ihr Team mit konkreten Beispielen und etablieren Sie eine gesunde Kultur des Misstrauens gegenüber ungewöhnlichen Anfragen. Es ist besser, einmal zu viel nachzufragen als einmal zu wenig. Beherzigen Sie die obigen Hinweise.

- Klare Prozesse definieren: Implementieren Sie feste, unumstößliche Prozesse für Zahlungsfreigaben. Das Vier-Augen-Prinzip ist hierbei essenziell. Legen Sie fest, dass Änderungen von Stammdaten (wie Bankverbindungen von Partnern) immer über einen zweiten Kanal (z. B. Telefon) verifiziert werden müssen.

- Datenminimierung im Netz: Je weniger Informationen über Hierarchien, Zuständigkeiten und persönliche Details von Mitarbeitern öffentlich zugänglich sind (z. B. auf der Firmenwebsite oder in beruflichen Netzwerken), desto weniger Angriffspunkte bieten Sie für gezielte Social-Engineering-Attacken.

- Technische Absicherung: Sorgen Sie für aktuelle Spam-Filter, eine Zwei-Faktor-Authentifizierung (2FA) wo immer möglich und eine zuverlässige Endpoint-Security auf allen Geräten.

Fazit

Betrugsmaschen werden immer professioneller und nutzen die neuesten technologischen Möglichkeiten. Doch der Kern des Angriffs bleibt meist derselbe: die Manipulation von menschlichem Verhalten. Ein rein technischer Schutz reicht daher nicht aus. Die wirksamste Verteidigung für Ihr Unternehmen ist starkes, informiertes und wachsames Team, das etablierten Sicherheitsprozessen folgt und bei geringsten Zweifeln die Notbremse zieht.

Unsere Produkte

D&O

Für Unternehmen, Stiftungen, Vereine, einzelne Personen & D&O mit Strafrechtschutz

CYBER

Für Dienstleister & Gewerbe, Versicherungs-Vermitttler, Produktions-Unternehmen etc.

SPEZIAL STRAF-RECHTSSCHUTZ

Strafrechtsschutz, Manager-Rechtsschutz, Steuerberater & Wirtschaftsprüfer

CRIME

Finanzinstitutionen,

Kommerzielle Kunden

VERMÖGENSSCHADEN-HAFTPFLICHT

Finanzinstitute, Private Equity, Werbung & Medien etc.

Lesen Sie hier weiter

Wachstum, Realität und Verantwortung – ein Wort an unsere Maklerpartner

Die Wirtschaftsforschungsinstitute sprechen wieder von Wachstum. Vorsichtig. Beinahe ehrfürchtig. Als wäre es ein seltenes Gut, das man nicht erschrecken darf. Ein zartes Pflänzchen 🌱, heißt es.

WEITERLESEN

INFINCO Markel Pro Cyber 2026 – die nächste Generation der Cybersicherheit für Ihre Kunden

Wir freuen wir uns, Ihnen unser neues, wegweisendes Deckungskonzept vorzustellen: INFINCO Markel Pro Cyber 2026

WEITERLESEN

Financial Lines Dialog 2026 – Save the Date!

Wir können es kaum erwarten, Sie am 24. September 2026 beim Financial Lines Dialog 2026 zu begrüßen.

WEITERLESEN