Ist Künstliche Intelligenz die Lösung für mehr Sicherheit im Netzwerk?

Zusätzlich zu den traditionellen Methoden wie Firewalls und Antivirensoftware setzen manche Unternehmen bereits auf Technologien für künstliche Intelligenz (KI) und maschinelles Lernen (ML), um sich zu schützen. Diese Technologien wurden nun eingesetzt, um verdächtige Aktivitäten zu erkennen, bösartige Datenverkehrsmuster zu identifizieren und sogar Spam-E-Mails zu blockieren und helfen damit bei der Verbesserung der Netzwerksicherheit.

Künstliche Intelligenz und maschinelles Lernen werden zu immer wichtigeren Werkzeugen für Cybersicherheitsexperten. Sie können in verschiedenen Bereichen der IT-Security eingesetzt werden, z. B. bei der Reaktion auf Vorfälle, der Erkennung von Bedrohungen, der Netzwerkforensik und der Risikoanalyse. Doch was steckt eigentlich dahinter und ist KI wirklich das Allheilmittel?

Warum ist künstliche Intelligenz für die Cybersicherheit so wichtig?

Herkömmliche Abwehrmechanismen verlassen sich auf festgelegte Richtlinien und die Erkennung bekannter Bedrohungen. Diese Systeme sind aber mit der zunehmenden Geschwindigkeit, mit der neue Bedrohungen entstehen, überfordert.

KI kann dabei helfen Anomalien im Netzwerkverkehr und an den Schnittstellen zum Internet zu erkennen, indem es den Datenverkehr fortlaufend analysiert und Abweichungen vom Normzustand aufzeigt.

Für Menschen ist es sehr aufwändig, große Mengen von Bedrohungsindikatoren auszuwerten. Bei vielen Warnmeldungen und Fehlalarmen ist das IT-Team wahrscheinlich schon überfordert, so dass echte Angriffe potentiell unentdeckt bleiben. Künstliche Intelligenz kann dabei unterstützen, Zeit zu sparen, mehr Informationen zu korrelieren, schnellere Entscheidungen zu treffen, menschliche Fehler zu reduzieren und potenzielle Bedrohungen vorherzusagen, was die Sicherheit deutlich verbessert kann.

Zusammenhang zwischen KI und Machine Learning

Maschinelles Lernen ist ein Teilbereich der künstlichen Intelligenz. Im Wesentlichen geht es darum, Maschinen beizubringen, wie sie etwas tun können, ohne ausdrücklich dafür programmiert zu sein. So kann man einem Computer beispielsweise beibringen, Objekte auf Bildern zu erkennen, Text in eine andere Sprache zu übersetzen, Schach zu spielen oder eben den Netzwerkverkehr zu analysieren. Diese Art des maschinellen Lernens wird als überwachtes Lernen bezeichnet, weil wir dem System Beispiele dafür geben, was es lernen soll.

Im Gegensatz dazu ist es beim unüberwachten Lernen nicht erforderlich, dass wir spezifische Trainingsbeispiele liefern. Stattdessen werden Algorithmen verwendet, um Muster in großen Datensätzen zu finden. Unüberwachtes Lernen kann beispielsweise verwendet werden, um ähnliche Elemente auf der Grundlage ihrer Merkmale in Gruppen zusammenzufassen. So können Sie beispielsweise Dokumente nach ihrem Thema gruppieren oder anhand ihres Surfverhaltens feststellen, ob Kunden wahrscheinlich ein bestimmtes Produkt kaufen werden.

Erkennung von Bedrohungen

Die Strukturen eines Unternehmens, die Standorte der Mitarbeiter, die Services und Datenzentren, welche genutzt werden, zeichnen ein sehr detailliertes Netz des internen und externen Datenverkehrs. Immer wieder kehrende Muster im Datenverkehr definieren für die KI den Sollzustand der Netzkommunikation während der Lernphase der KI.

Nach der Lernphase kann die KI in den Überwachungsmodus gehen und KI und ML helfen bei der Erkennung von Anomalien im Netzwerkverkehr. Anomalien können auf eine potenzielle Bedrohung oder einen Angriff hinweisen. Wenn beispielsweise der Netzwerkverkehr eines Unternehmens plötzlich um 50 % ansteigt, könnte dies bedeuten, dass es einen Verstoß gegeben hat und jemand Zugang zu sensiblen Informationen erhalten hat und diese nun abfließen lässt. Oder zwei Systeme, welche nie miteinander kommuniziert haben, beginnen im Netzwerk plötzlich miteinander Daten auszutauschen, was auf eine Kompromittierung eines Systems und die beginnende laterale Bewegung des Angreifers hindeuten kann.

In solchen Fällen können KI und ML diese Anomalien erkennen und die zuständigen Mitarbeiter alarmieren oder auch automatisiert erste Eindämmungsmaßnahmen ergriffen werden. Ob man einer KI solch weitgehende Rechte für das eigene Netzwerk erteilen möchte, darf jeder selbst entscheiden.

Beispiele für verdächtige Aktivitäten

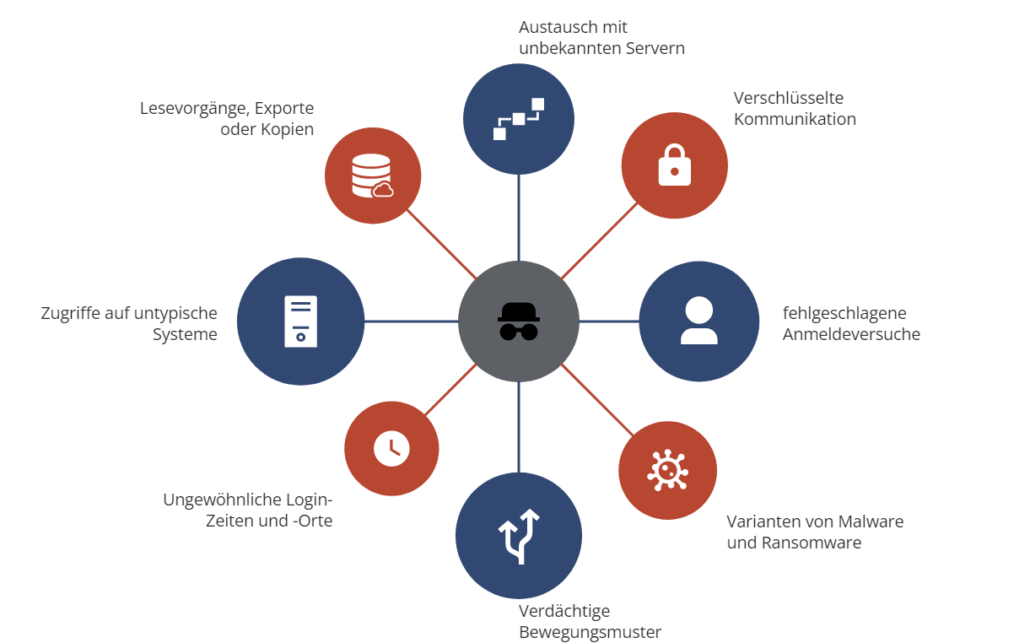

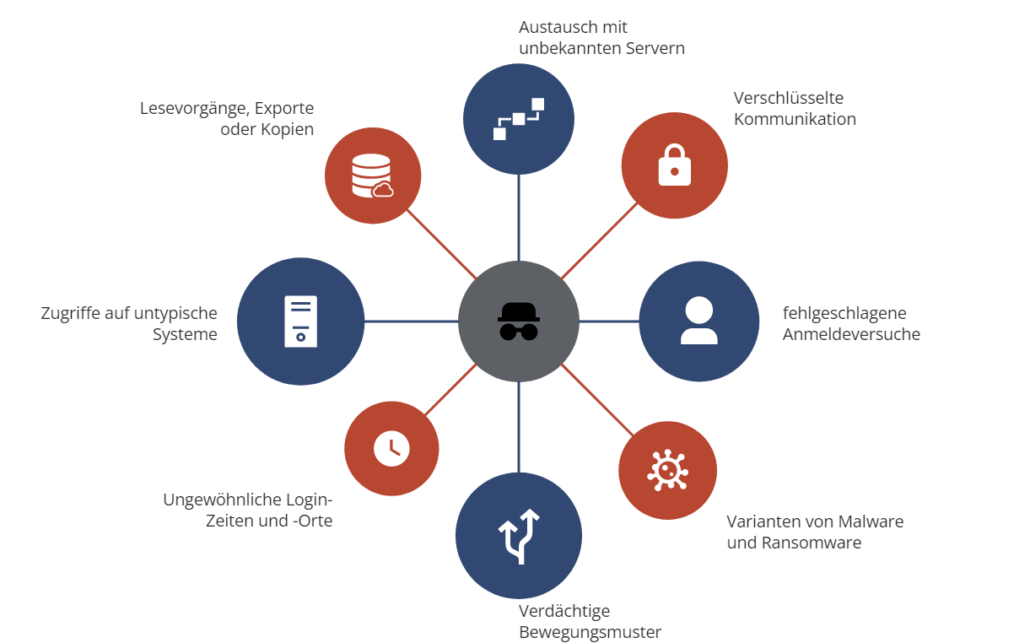

Es gibt zahlreiche Indikatoren für verdächtige Aktivitäten im Unternehmensnetzwerk. Während einzelne Vorfälle für sich möglicherweise unproblematisch wären, kann eine korrekt trainierte KI hier Zusammenhänge herstellen, was für einen Menschen aufgrund der schieren Datenmenge schlicht nicht möglich bzw. nur durch Zufall möglich wäre.

Wenn man sich die einzelnen Indikatoren ansieht, wird klar, das ein Vorkommnis für sich alleine genommen, kaum auffallen wird:

Beispiele für verdächtige Aktivitäten in Computernetzwerken

Die Vor- und Nachteile künstlicher Intelligenz

Wie immer hat der Einsatz jeder neuen Technologie Vor- und Nachteile – auch der Einsatz von künstlicher Intelligenz wird sicherlich kein Allheilmittel hinsichtlich Cyber-Security sein. KI kann aber durchaus einen wichtigen Beitrag zur Netzwerksicherheit leisten.

Vorteile

- KI macht die Bewältigung datenintensiver Aufgaben erst möglich und liefert weniger falsch positive Meldungen als traditionelle Überwachungsmethoden

- KI liefert konsistente Ergebnisse, wenn sie richtig trainiert wurde.

- KI steht zur Überwachung des Netzwerkverkehrs zu jeder Tages und Nachtzeit zur Verfügung.

Nachteile

- Die Implementierung von KI erfordert technisches Fachwissen.

- Eine KI kann nur Analysen durchführen auf die sie trainiert wurde – weitergehende Analysen und die Herstellung von darüber hinausgehenden Zusammenhängen sind nicht möglich

- Die Aussagekraft der KI-gestützten Auswertungen steht und fällt mit der zugrundeliegenden Datenbasis – wird die KI falsch oder unvollständig trainiert, werden die Ergebnisse konsistent sein – allerdings konsistent falsch.

Fazit

In vielen Unternehmen werden in Zukunft KI-Lösungen, die inzwischen von zahlreichen Anbietern von Sicherheitssoftware angeboten werden, in die Unternehmensnetzwerke Einzug halten. Nicht zuletzt auch aus dem Interesse der Softwarehersteller heraus, dass sie ihren Kunden etwas neues anbieten können. In den Unternehmen verspricht man sich neben einer Verbesserung der Netzwerksicherheit davon, auch Mitarbeiter wieder für produktivere Aufgaben als die Überwachung des Netzwerkverkehrs einsetzen zu können.

Nichts desto trotz darf auch die Wahrnehmung der klassischen Hausaufgaben hinsichtlich IT-Sicherheit nicht darunter leiden, da auch die die Bedrohungen immer vielfältiger werden und sich im Laufe der Zeit auch an die neuen Gegebenheiten anpassen werden.