Die Sicherheit von Endpunkten ist zu einer der größten Herausforderungen im Bereich IT-Security für Unternehmen geworden. In diesem letzten Teil der Artikelserie werden wir die zukünftigen Entwicklungen in diesem Bereich untersuchen und das Thema aus verschiedenen Perspektiven beleuchten. Erfahren Sie mehr über die aktuellen Trends und wie Unternehmen auch in Zukunft effektiv geschützt werden können.

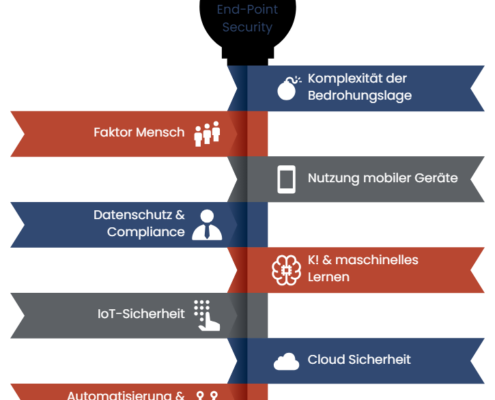

Inhaltsverzeichnis:

- Die zunehmende Komplexität von Bedrohungen

- Der Faktor Mensch

- Die zunehmende Nutzung mobiler Geräte

- Datenschutz und Compliance

- Künstliche Intelligenz und maschinelles Lernen

- IoT-Sicherheit

- Cloud-Sicherheit

- Automatisierung und Orchestrierung

1. Die zunehmende Komplexität von Bedrohungen

Die Bedeutung der Endpunkt-Sicherheit ist aufgrund der ständig wachsenden Flut von Cyberbedrohungen heutzutage wichtiger denn je. Unternehmen stehen vor der Herausforderung, sich mit hochkomplexen Angriffsmethoden wie Zero-Day-Exploits, Ransomware und gezielten Angriffen auseinanderzusetzen. Es ist unerlässlich, dass Unternehmen fortschrittliche Sicherheitsmaßnahmen ergreifen, um ihre Endpunkte zu schützen und sensible Daten vor unbefugtem Zugriff zu bewahren. Das Thema KI wird die Komplexität der Bedrohungen in einem noch nicht geahntem Ausmaß verschärfen. Unternehmen müssen Wege und Mittel finden, um mit den raffinierten Taktiken der Angreifer Schritt halten und ihre Geschäftsprozesse sicher aufrechterhalten zu können.

2. Der Faktor Mensch

Mitarbeiter sind oft die Achillesferse in Bezug auf die Endpunkt-Sicherheit. Phishing-Angriffe und Social Engineering werden immer raffinierter, was es äußerst schwierig macht, menschliche Fehler zu vermeiden. Unternehmen sehen sich daher mit der Herausforderung konfrontiert, ihre Mitarbeiter durch gezielte Schulungen und Aufklärungsmaßnahmen besser zu sensibilisieren. Es ist unabdingbar, dass Unternehmen verstärkt in Schulungen investieren, um das Bewusstsein ihrer Mitarbeiter für Cyber-Bedrohungen zu schärfen. Indem sie ihnen das nötige Wissen und die Fähigkeiten vermitteln, können sie dazu beitragen, dass ihre Angestellten sich der potenziellen Gefahren bewusst sind und entsprechend vorsichtig handeln.

Darüber hinaus sollten Unternehmen Strategien entwickeln, um ihre Belegschaft kontinuierlich über aktuelle Bedrohungen auf dem Laufenden zu halten. Dies kann durch regelmäßige Sicherheits-Updates oder interne Kommunikationskanäle erreicht werden. Durch den Austausch von bewährten Praktiken und Erfahrungen können Mitarbeiter dazu befähigt werden, verdächtiges Verhalten zu erkennen und angemessen darauf zu reagieren. Neben Schulungen und Informationsaustausch spielen auch Technologien eine entscheidende Rolle bei der Verbesserung der Endpunkt-Sicherheit. Durch den Einsatz fortschrittlicher Sicherheitslösungen können die Mitarbeiter unterstützt werden und mögliche Schwachstellen erkannt und proaktiv behoben werden. Dadurch wird das Risiko von erfolgreichen Angriffen reduziert.

Insgesamt ist es unerlässlich, dass Unternehmen ihre Mitarbeiter in den Mittelpunkt ihrer Endpunkt-Sicherheitsstrategie stellen. Durch gezielte Schulungen, Awareness-Kampagnen und den Einsatz modernster Technologien können sie ihre Belegschaft zu einer effektiven Verteidigungslinie gegen Cyber-Bedrohungen machen. Nur so können sie sicherstellen, dass menschliche Fehler minimiert und die Sicherheit des Unternehmens gewährleistet wird.

3. Die zunehmende Nutzung mobiler Geräte

Smartphones, Tablets und andere mobile Geräte sind weiter verbreitet, daher stehen Unternehmen vor der Herausforderung, eine wachsende Anzahl von Endpunkten effektiv zu schützen. Eine umfassende Sicherheitsstrategie zu implementieren, die sowohl die mobilen Geräte selbst als auch die Netzwerke absichert, auf die sie zugreifen, gehört zum Pflichtenheft jeder IT-Abteilung.

Mit dem stetigen Fortschritt der Technologie werden mobile Geräte zu einem zentralen Bestandteil des Geschäftsalltags. Sie ermöglichen den Mitarbeitern den Zugriff auf wichtige Unternehmensdaten und -ressourcen von überall aus. Doch gleichzeitig erhöht sich dadurch auch das Risiko von Datenverlust oder unbefugtem Zugriff. Um diese Herausforderungen erfolgreich zu bewältigen, ist es entscheidend, eine umfassende Sicherheitsstrategie zu entwickeln und umzusetzen. Diese Strategie sollte nicht nur die physische Sicherheit der mobilen Geräte gewährleisten, sondern auch einen robusten Schutz für die Netzwerke bieten, auf die sie zugreifen. Durch den Einsatz modernster Sicherheitstechnologien und -maßnahmen können Unternehmen sicherstellen, dass ihre mobilen Endgeräte vor Angriffen geschützt sind bzw. sollte doch ein Gerät kompromittiert werden, nicht sofort das gesamte Netzwerk in Gefahr ist.

Eine effektive Sicherheitsstrategie beinhaltet beispielsweise starke Passwortrichtlinien sowie Verschlüsselungsmechanismen zum Schutz sensibler Daten. Darüber hinaus sollten Unternehmen auch für diesen Bereich regelmäßige Schulungen für ihre Mitarbeiter anbieten. Dabei geht es nicht nur darum, ihnen bewusst zu machen, wie wichtig Sicherheitsvorkehrungen sind, sondern auch darum, sie über aktuelle Bedrohungen und Best Practices auf dem Laufenden zu halten. Eine wirksame Sicherheitsstrategie muss auch eine umfassende Überwachung und regelmäßige Aktualisierungen beinhalten. Durch die kontinuierliche Überprüfung der Netzwerke und mobilen Geräte können Sicherheitslücken frühzeitig erkannt und behoben werden.

4. Datenschutz und Compliance

Die Einführung der Datenschutz-Grundverordnung (DSGVO), der NIS2-Richtlinie und anderer ähnlicher Vorschriften stellt Unternehmen vor eine große Herausforderung. Es besteht die vom Gesetzgeber vorgegebene Notwendigkeit, die Sicherheit der Endpunkte zu stärken, um personenbezogene Daten angemessen zu schützen und gleichzeitig den Anforderungen der Compliance gerecht zu werden.

Diese Vorschriften haben einen klaren Schwerpunkt auf den Schutz sensibler Informationen gelegt, was dazu führt, dass Unternehmen in der Verantwortung stehen, robuste Sicherheitsmaßnahmen zu implementieren. Um Bedrohungen entgegenzuwirken und gleichzeitig die strengen Datenschutzbestimmungen einzuhalten, ist eine umfassende Stärkung der Endpunkt-Sicherheit unumgänglich. Dabei geht es nicht nur darum, das Risiko von Datenlecks oder unbefugtem Zugriff auf personenbezogene Informationen zu minimieren.

Es geht auch darum sicherzustellen, dass alle erforderlichen technischen und organisatorischen Maßnahmen ergriffen werden, um den Compliance-Anforderungen gerecht zu werden. Die Verbesserung der Endpunkt-Sicherheit zeigt Kunden und Partnern das Engagement für den Schutz ihrer Privatsphäre und ihres Vertrauens.

5. Künstliche Intelligenz und maschinelles Lernen

Die Zukunft der Endpunkt-Sicherheit wird stark von den Fortschritten in den Bereichen künstliche Intelligenz und maschinelles Lernen geprägt sein. Diese bahnbrechenden Technologien haben das Potenzial, die Sicherheitslandschaft zu revolutionieren, indem sie proaktiv Bedrohungen erkennen und effektiv bekämpfen können. Durch die Echtzeitanalyse von verdächtigem Verhalten und Mustern sind diese intelligenten Systeme in der Lage, Angriffe frühzeitig zu identifizieren und sofortige Gegenmaßnahmen zu ergreifen. Damit ermöglichen sie Unternehmen eine robuste Abwehr gegenüber einer stetig wachsenden Anzahl von Cyber-Bedrohungen. Die Verwendung von künstlicher Intelligenz und maschinellem Lernen in der Endpunkt-Sicherheit ist zweifellos ein Meilenstein in der IT-Sicherheitsbranche, der Unternehmen dabei unterstützt, einen vorausschauenden Ansatz zur Sicherung ihrer Daten und Netzwerke zu verfolgen.

Auf der anderen Seite werden sich auch die Angreifer dieser Hilfsmittel bedienen und in diesem Bereich werden wir mit Sicherheit noch die eine oder andere Überraschung erleben. Passgenaue Texte ohne Rechtschreibfehler in den Phishingmails werden hier nur der Anfang sein.

6. IoT-Sicherheit

Mit der rasanten Verbreitung von vernetzten Geräten im Internet der Dinge (IoT) stehen Unternehmen vor neuen Herausforderungen in Bezug auf die Sicherheit ihrer Endpunkte. Es ist unerlässlich, dass Unternehmen strategische Maßnahmen ergreifen, um sowohl traditionelle Endpunkte als auch IoT-Geräte effektiv zu schützen und somit die Sicherheit des gesamten Netzwerks zu gewährleisten. Da das Internet der Dinge eine immer größere Rolle in unserem Alltag spielt, werden immer mehr Geräte mit dem Internet verbunden. Dies eröffnet jedoch auch Einfallstore für potenzielle Angriffe und Bedrohungen.

Eine solide Endpunkt-Sicherheitsstrategie beinhaltet nicht nur den Schutz von herkömmlichen Endpunkten, wie Desktop-Computer oder Laptops, sondern auch den umfassenden Schutz von IoT-Geräten. Allzuhäufig werden diese Geräte in den selben Netzwerken angesiedelt, wobei man in den meisten Fällen noch nicht einmal weiß, über welche Fähigkeiten der smarte Thermostat der Heizung sonst noch verfügt. Angesichts der Vielfalt an unterschiedlichen Gerätetypen und Herstellern ist es unumgänglich, eine ganzheitliche Überwachung und Kontrolle zu gewährleisten. Um diese Herausforderungen erfolgreich anzugehen, müssen Unternehmen auf gängige Best Practices und fortschrittliche Technologien setzen. Künstliche Intelligenz (KI) und maschinelles Lernen können dabei helfen, verdächtiges Verhalten frühzeitig zu erkennen und proaktiv darauf zu reagieren. Durch kontinuierliches Lernen kann die Sicherheitslösung ständig verbessert werden, um sich an neue Bedrohungen anzupassen.

7. Cloud-Sicherheit

Mit der zunehmenden Verlagerung von Daten und Anwendungen in die Cloud ergeben sich eine Vielzahl neuer Angriffsvektoren und Herausforderungen im Bereich der Endpunkt-Sicherheit. Unternehmen stehen vor der Aufgabe sicherzustellen, dass ihre Cloud-Umgebungen ebenso angemessen abgesichert sind und dass die Endpunkte, die auf diese zugreifen, ausreichend geschützt sind. Insgesamt ist es unerlässlich für Unternehmen, die Verlagerung in die Cloud mit einer soliden Endpunkt-Sicherheitsstrategie zu begleiten, um ihre sensiblen Daten und Ressourcen effektiv zu schützen.

8. Automatisierung und Orchestrierung

Die zukünftige Entwicklung in der Endpunkt-Sicherheit zeigt eine klare Tendenz zur verstärkten Konzentration auf die Automatisierung und Orchestrierung von Sicherheitsmaßnahmen. Durch den gezielten Einsatz fortschrittlicher Automatisierungstechnologien sind Unternehmen in der Lage, Bedrohungen schneller zu erkennen und entsprechend darauf zu reagieren. Dies führt zweifellos zu einer erheblich gesteigerten Effektivität im Bereich der Endpunkt-Sicherheit. Die Automatisierung von Sicherheitsmaßnahmen ermöglicht es Unternehmen, ihre Ressourcen effizienter einzusetzen und gleichzeitig die Reaktionszeit auf potenzielle Bedrohungen erheblich zu verkürzen. Durch die Implementierung intelligenter Algorithmen und KI-gesteuerter Systeme können verdächtige Aktivitäten sofort erkannt, analysiert und angemessene Gegenmaßnahmen eingeleitet werden. Eine erfolgreiche Orchestrierung von Sicherheitsmaßnahmen spiegelt sich in einer nahtlosen Integration verschiedener Tools und Technologien wieder. Durch das Zusammenspiel unterschiedlicher Sicherheitslösungen entsteht ein ganzheitlicher Ansatz, der eine umfassende Abdeckung aller möglichen Angriffsvektoren gewährleistet.

Weitere Artikel zum Thema Endpunkt Sicherheit:

Artikel 1: Der Schlüssel zur effektiven Cyberabwehr

Artikel 2: Sicherheitslösungen

Artikel 3: Best Practices

Unsere Produkte

D&O

Für Unternehmen, Stiftungen, Vereine, einzelne Personen & D&O mit Strafrechtschutz

CYBER

Für Dienstleister & Gewerbe, Versicherungs-Vermitttler, Produktions-Unternehmen etc.

SPEZIAL STRAF-RECHTSSCHUTZ

Strafrechtsschutz, Manager-Rechtsschutz, Steuerberater & Wirtschaftsprüfer

CRIME

Finanzinstitutionen,

Kommerzielle Kunden

VERMÖGENSSCHADEN-HAFTPFLICHT

Finanzinstitute, Private Equity, Werbung & Medien etc.

Lesen Sie hier weiter

Cybersecurity-Studie: Was Schildkröten, KI und Lieferketten gemeinsam haben

Cybersecurity ist kein Sprint, sondern ein Marathon – auf einem Laufband, das ständig schneller wird.

WEITERLESEN

Cybersicherheit für KMU: Sofortmaßnahmen, um Ihr Unternehmen 2025 sicherer zu machen

Für kleine und mittlere Unternehmen (KMU) ist die Frage nicht mehr ob, sondern wann sie ins Visier von Cyberkriminellen geraten.

WEITERLESEN

Cybersicherheitsstrategie 2025: Umfassende Verteidigung für eine neue Digitalära

Wie kann eine Cybersicherheitsstrategie aussehen, die sowohl aktuelle als auch aufkommende Risiken meistert und regulatorische wie auch technologische Trends integriert?

WEITERLESEN